(本文仅为平时学习记录,若有错误请大佬指出,如果本文能帮到你那我也是很开心啦)

该文章参考【渗透测试小白系列】之BurpSuite爆破High级别的DVWA(含CSRF-Token防爆破程序) – Woori – 博客园” 感谢!!!**有删改**,本文仅为了学习交流,严禁非法使用!!!

一、Token

Token:主要用来防御CSRF(跨站请求伪造),而无法防止暴力破解,这是因为将一个随机产生的Token加入请求之后,每次请求Token都会改变,CSRF攻击者只能窃取受害者的cookie却不能伪造当次请求的Token,Token无法防止暴力破解的原因是Token每次都会随页面返回到前端,攻击者只要想办法自动化获得前端的Token即可进行暴力破解攻击

二、爆破过程

1.用浏览器打开搭建好的DVWA站点,点击DVWA Security,调保护措施级别为High

这里已知DVWA的默认登录为admin,密码为password

2.点击Brute Force进行爆破,进入以下界面

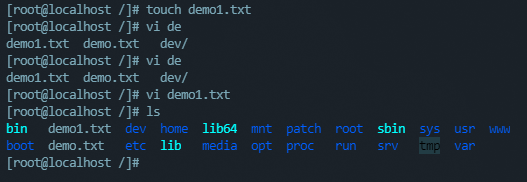

3.破解单项,知道用户名,破解密码:在DVWA的爆破中输入账号,密码随机输入,开启浏览器的代理微软浏览器需要使用系统代理或者使用插件Proxy SwitchyOmega,

打开BP,开启拦截状态,再回到DVWA点击登录,BP中就拦截到数据包,所拦截的数据包如下图所示

4.将拦截到的数据发送到Intruder模块,点击进入Intruder中的Positions模块,点击Clear键,去除不需要爆破的项,在重新选择要爆破的项,点击Add,意味着要爆破密码和Token,攻击方式选择Pitchfork,操作结果如下图所示

5.进入Payloads模块,为第一个项选择字典,这里的字典是我自己添加的,为了快速查看结果

7.进入Resource pool模块,找到如下图,将线程设置为1,延迟随意,因为只有获取上一个请求返回的taken值才能做下一次请求

8.找到Grep-Match(匹配规则),已知登录成功之后返回的关键词是Welcome,在Grep-Match中添加Welcome,方便快速查看结果

9.非必选项,可跳过找到Redirections(重导),在Follow redirections(遵循重定向)中选择Always(总是) Redirections:重定向响应,控制BurpSuite在进行攻击时如何处理重定向

10.找到Grep-Extract,将Extract the following items from responses(从响应中提取以下项)勾选上,并点击Add

Grep-Extract:这个设置能够被用来通过请求返回的信息来获取有用的信息供你使用,也就是说,可以通过它来获得每次请求后返回的Token,关联到Payload中进行暴力破解

11.点击Add后进入以下界面,点击Refetch response(回退响应),在数据中找到token的值,并将其选中后,在窗口上方的Define start and end(定义开始和结束)中就会自动出现数据然后点击OK

12.回到Payloads模块中,在Payload Options中就可以看到自动加载过来的值,将请求包里user_token的值填入到Initial payload for first request(第一个请求的初始负载)中,也可不填

为第二个项选择递归查询 递归查询Recursive grep:从response中提取数据user_token,然后去字典然后去替换我们的爆破位置

13.点击Start attack开启爆破!爆破完成,结果如下图所示,成功爆破出密码,爆破成功!

完,谢谢观看,摘自我的公众号【小羽网安】